BackTrack merupakan distribusi Live DVD Linux populer yang berfokus pada pengujian penetrasi sistem dan jaringan, menampilkan analisis dan aplikasi diagnostik yang dapat dijalankan langsung dari DVD. BackTrack berasal dari distribusi Whax dan Auditor Security Collection, menggabungkan yang terbaik dari keduanya dalam satu solusi lengkap.

BackTrack merupakan distribusi Live DVD Linux populer yang berfokus pada pengujian penetrasi sistem dan jaringan, menampilkan analisis dan aplikasi diagnostik yang dapat dijalankan langsung dari DVD. BackTrack berasal dari distribusi Whax dan Auditor Security Collection, menggabungkan yang terbaik dari keduanya dalam satu solusi lengkap.BackTrack 5 yang telah dirilis sejak Mei lalu, kini telah didasaarkan pada distribusi Linux populer Ubuntu 10.04 LTS (Lucid Lynx), ditenagai oleh kernel Linux 2.6.38 yang telah dipatch dengan semua patch wireless injection yang relevan dan memuat beberapa perbaikan besar.

Bagi Anda yang belum memiliki DVD master BackTrack 5, silahkan mendownloadnya dari artikel ini.

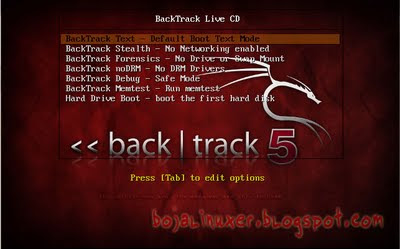

Masukkan DVD BT 5 kedalam DVD drive, atur bios agar menggunakan CD/DVD drive sebagai media booting pertama. Pada halaman awal, silahkan pilih opsi pertama "BackTrack Text..." lalu tekan enter...

Setelah BT 5 dijalankan sebagai Live DVD mode text sebagai root, ketik "startx" pada konsole untuk menjalankan BT 5 dengan mode grafis...

Ini adalah desktop Gnome 2.30 pada BT 5. Untuk memulai instalasi, jalankan Ubiquity melalui shortcut "Install BackTrack" pada desktop tersebut...

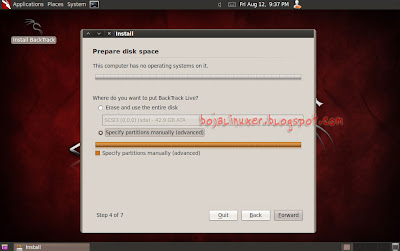

Pada halaman selanjutnya silahkan tentukan bahasa instalasi yang ingin digunakan, tentukan lokasi Anda berada serta layout keyborad, tekan "Forward" untuk melanjutkan hingga menjumpai halaman "Prepare disk space". Pada halaman ini, pilih opsi kedua "Specify partitions manually..." untuk menyusun partisi secara manual...

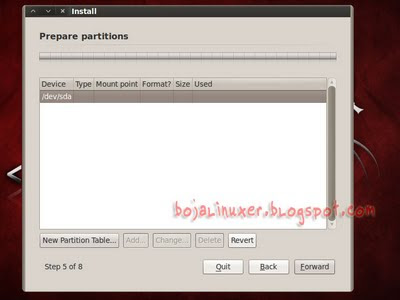

Jika hardisk yang Anda gunakan masih dalam keadaan kosong / baru, tekan tombol "New Partition Table..." atau jika hardisk yang digunakan telah memiliki partisi namun file atau data yang ada didalamnya sudah tidak dibutuhkan, Anda dapat melakukan penghapusan partisi terlebih dahulu dengan cara memilih masing-masing partisi lalu menekan tombombol "Delete" agar mendapatkan free space untuk instalasi BT 5. Harap diperhatikan, dengan menghapus partisi yang ada akan menghapus dan menghilangkan semua file didalamnya dan itu tidak akan pernah bisa dikembalikan lagi !!!...

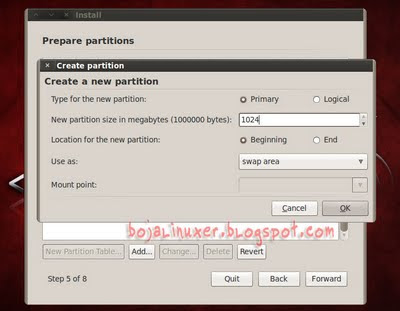

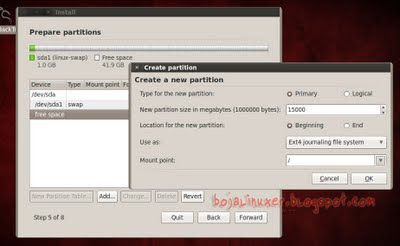

Setelah mendapatkan free space, partisi pertama yang akan kita buat adalah partisi swap. Pilih pada free space lalu tekan "Add". Pada jendela "Create partition" pilih "Primary" pada "Type for the new...". Tentukan besarnya kapasitas partisi swap yang akan dibuat pada "New partition size...", dalam contoh ini kami memasukkan nilai "1024". Pada menu drop down "Us as:", pilih "swap area" lalu tekan "OK". Sekarang kita telah memiliki partisi swap sebesar kurang lebih 1GB...

Membuat partisi "/". Pilih pada free space lalu tekan "Add". Pada jendela "Create partition" pilih "Primary" pada "Type for the new...". Tentukan besarnya kapasitas partisi "/" yang akan dibuat pada "New partition size...", dalam contoh ini kami memasukkan nilai "15000" (Anda dapat menentukan kapasitas tiap partisi sesuai kebutuhan). Pada menu drop down "Us as:", pilih "Ext4 journaling file system". Pada menu dropdown "Mount point:" pilih "/" lalu tekan "OK". Sekarang kita telah memiliki partisi root kurang lebih 15GB...

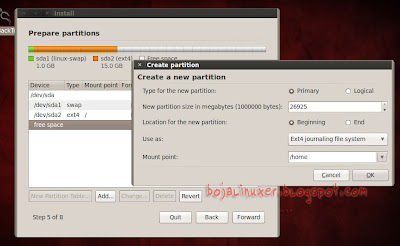

Partisi terakhir yang akan kita buat adalah partisi "/home". Pilih pada free space yang masih ada lalu tekan "Add". Pada jendela "Create partition" pilih "Primary" pada "Type for the new...". Tentukan besarnya kapasitas partisi "/home" yang akan dibuat pada "New partition size..." sesuai kebutuhan Anda atau gunakan semua sisa ruang kosong yang masih ada. Pada menu drop down "Us as:", pilih "Ext4 journaling file system". Pada menu dropdown "Mount point:" pilih "/home" lalu tekan "OK"...

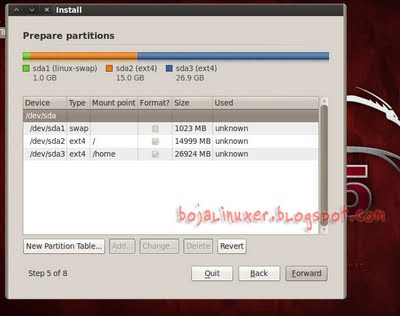

Proses penyusunan partisi untuk instalasi BT 5 telah selesai, gambar berikut adalah tabel partisi pada komputer yang kami gunakan, tekan "Forward" untuk melajutkan ke proses berikutnya...

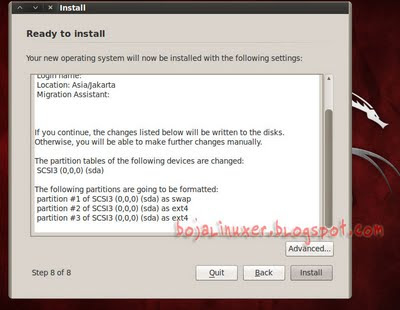

Pada halaman "Ready to Install", tekan tombol "Install" untuk memulai instalasi...

Proses instalalsi BackTrack 5 segera dijalankan, silahkan tunggu hingga proses diselesaikan...

Setelah instalasi dinyatakan lengkap, tekan tombol "Restart Now" untuk mereboot komputer dan menjalankan sistem yang baru kita buat...

Setelah komputer dinyalakan kembali, pada konsole ketik "root" pada "bt login:" lalu tekan enter. Ketik "toor" sebagai password (password yang diketik tidak akan nampak pada layar) lalu tekan enter...

Setelah login sebagai root, ketik "startx" untuk menjalankan mode grafis. Kini BackTrack 5 telah siap Anda gunakan...

Selamat mencoba...

sumber : http://bojalinuxer.blogspot.com/2011/08/panduan-menginstal-backtrack-5.html